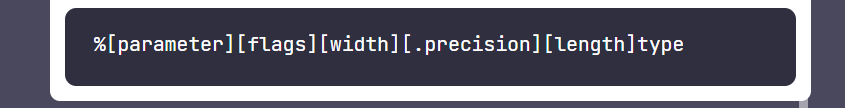

Memory Corruption : Format String Bug format string을 인자로 사용하는 함수 : scanf, fprintf, fscanf ... 등 => 포맷 스트링을 채울 값들을 레지스터나 스택에서 가져옴 그러나, 필요로 하는 인자의 개수 & 함수로 전달된 인자의 개수를 비교하는 검증이 존재x => 악의적으로 다수의 인자요청 - 레지스터나 스택을 읽거나 쓸 수 o :: FSB (format string bug) 포맷 스트링 - specifier 형식 지정자 : d 10진수정수 / s 문자열 / x 부호없는 16진수 / n 현재까지 사용된 문자열의 길이를 저장 / p void형 포인터 -width 최소 너비 지정 : 최소 너비 지정 -> 더 짧으면 공백문자를 패딩 : 예 ) %.5..