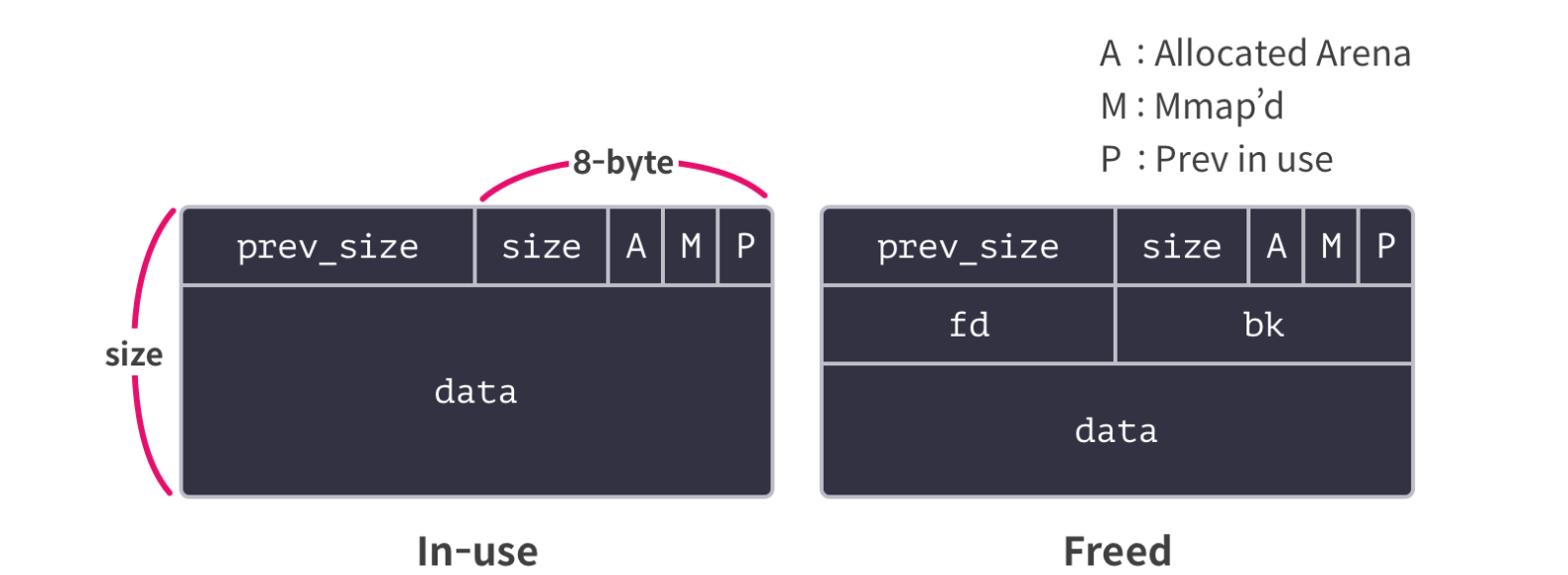

ptmalloc2의 구현 목표 1. 메모리 낭지 방지- 메모리 할당 요청이 발생하면, 먼저 해제된 메모리 공간 중에서 재사용할 수 있는 공간이 있는지 탐색한다.- 해제된 메모리 공간들 중 동일한 사이즈의 메모리가 요청되면 재사용하며, 작은 크기의 할당이 요청되면 해제된 메모리 공간을 나누어 주기도 한다. 2. 빠른 메모리 재사용- 특 정 메모리 공간을 해제한 이후에 이를 빠르게 재사용하려면 해제된 메모리 공간의 주소를 기억하고 있어야 한다.이를 위해 ptmalloc은 메모리 공간 해제 시, tcache 또는 bin이라는 연결 리스트에 해제된 공간의 정보를 저장한다. 3. 메모리 단편화 방지- 내부/외부 단편화를 줄이기 위해 정렬, 병합, 분할을 사용한다.- ptmalloc은 64bit 환경 기준,..