7-zip을 통해서 압축해제를 먼저 해주고

imageinfo 명령어를 통해 메모리 덤프의 운영체제는 WinXPSP임을 확인

windows 7 미만의 OS이므로 connections 명령어를 사용한 결과,

현재 IP '1.226.182.38' 와 원격으로 연결되있으며,

연결된 프로세스의 ID는 1124이며, 나의 IP에 80번 포트로 연결된 것을 확인할 수 있다.

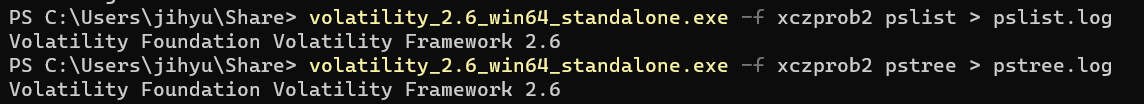

pslist 명령어를 통해 프로세스를 시간 순서대로,

pstree명령어를 통해 PID, PPID기준으로 구조화된 형태로 볼 수 있는 log파일을 생성한다.

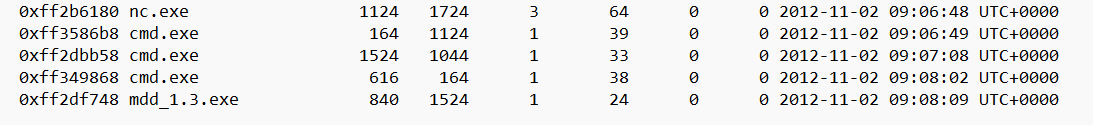

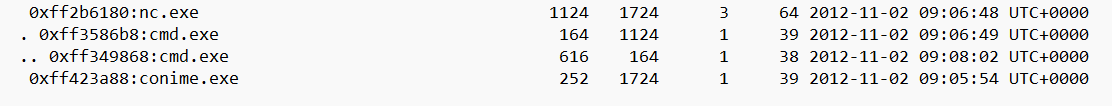

PID가 1124인 nc.exe가 시간적으로 후반에 실행되었으며, 이를 통해 cmd.exe가 두번 실행된 것을 보아 의심스러운 파일로 볼 수 있다.

psxview의 결과를 보았을 때, nc.exe가 메모리에 로드된 후 이전의 프로세스들의 연결이 끊긴 것을 확인. 즉, 악성실행파일은 nc.exe이다.

프로세스 name : nc.exe

PID : 1124

PORT : 80

execute time : Fri-Nov-02-09:06:48-2012

'Digital Forensics' 카테고리의 다른 글

| lab1 | MemLabs (1) | 2023.11.21 |

|---|---|

| 303-recovery and restoration | DFC 2022 (0) | 2023.11.19 |

| Window Search | Dreamhack (0) | 2023.09.25 |

| game 14 | suninatas (0) | 2023.09.19 |

| volatility정리 및 Volatility Cridex, Olympic Destroyer 풀이 (0) | 2023.05.09 |