Basic Pentesting 1(1)

Vulnhub 사이트

Vulnerable By Design ~ VulnHub

According to information from our intelligence network, ICA is working on a secret project. We need to find out what the project is. Once you have the access information, send them to us. We will place a backdoor to access the system later. You just focus

www.vulnhub.com

: 유용한 침투 테스트 환경을 제공

: 해당 강의의 실습 테스트 환경

Basic Pentesting 1(1) :: 정보수집단계

1. 진단자(공격자, kali) ip 수집

2. 진단대상 ip 주소 찾기

- Netdiscover 도구

: ARP 프로토콜을 사용하여 네트워크 세그먼트에서 연결된 클라이언트를 검색하는 스캐너 (진단 대상이 실행중)

( 192.168.0.1~3 : virtual box가 사용 중인 주소)

⇒ 진단 대상 IP : 192.168.0.5

- Netenum 도구

: ICMP 프로토콜을 활용하여 웹 서비스 네트워크 대역에서 사용되는 IP주소를 스캔하는 데 사용되는 도구

sudo netenum {destination} {timeout} {verbosity}

-timeout: 응답을 기다리는 최대 시간 (초)

-verbosity : 상세레벨정의(0~3), 기본값 0

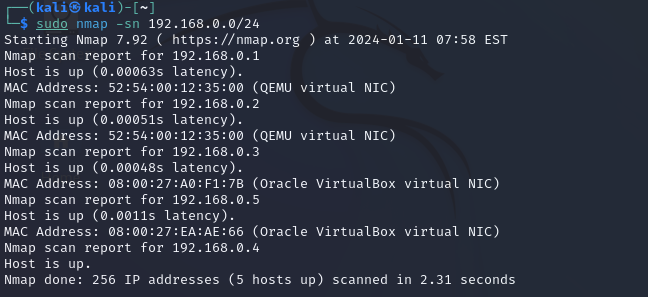

- Nmap 도구

: 네트워크 대역의 모든 호스트 정보 및 서비스 정보를 파악하고 지속적인 모니터링을 가능하게 하는 도구

sudo nmap -sn {destination}

-sn : ping 스캔 (포트 스캔 비활성화)

=> 진단 ip : 192.168.0.5

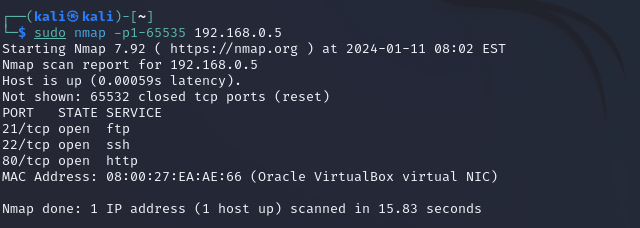

3. 포트 스캔 :: 열린 포트 및 서비스 검색

sudo nmap -p1-65535 192.168.0.5

( -p : port번호 / 1번~65535번 포트까지 살아있는 지 죽어있는 지 확인 )

-O : 운영체제 확인

-sV : 열린 port를 조사하여 서비스 / 버전 정보 확인

=> 취약점 분석 대상 : proftpd 1.3.3c / openssh 7.2p2 / apache httpd 2.4.18

-A : 운영체제, 버젼 탐지, 스크립트 스캐닝(NSE) 및 traceroute 사용

22port : ssh-hostkey 노출 (공개키 -> 별도의 위협은 x)

Zenmap 도구

: 공식 Nmap GUI도구로, CLI환경에 익숙하지 않는 사람들을 위해 출시

+설치과정오류로 강의자의 ova파일 다운 => 진단자 ip변경 (192.168.0.17)

sudo zenmap

4. 공격코드 검색

- exploit이란?

소프트웨어의 취약점을 이용해 설계상의 결함을 이용해 공격자의 의도된 동작을 수행하도록 만들어진 데이터 조각

- Exploit DB

: 침투 테스터와 취약점 연구자가 사용하도록 개발된 공격된 공격 및 취약점소프트웨어 CVE 저장소

- Searchsploit

: Exploit-DB용 명령 줄 검색 도구

: 오프라인 상태에서 검색이 가능하여 인터넷 접근이 없는 분리된 네트워크에서도 사용 가능

proftpd의 취약점 검색

openssh의 취약점 검색

Username Enumeration : 사용자ID를 확인할 수 있는 취약점

OpenSSH 2.3 < 7.7 : 2.3에서 7.7사이의 버젼에서 해당 취약점이 존재

OpenSSH < 7.4의 취약점 코드가 적힌 path : linux/local/40963.txt에 대해서 상세 검사

user enumeration : id를 brute force공격 등으로 취득할 수는 있지만, root계정도 가능?

=>사용자 id 탈취 -> id기반 비밀번호 탈취 + sudo 권한 여부 판단 (일반계정이라면)

apache의 취약점 검색

apache는 80번 포트에서 실행 = 웹서비스가 동작 중 => 웹 취약점으로 내부 시스템에 침투 가능

Searchsploit & Nmap

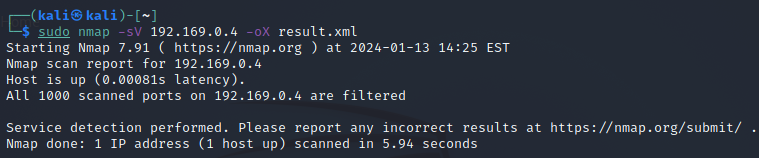

sudo nmap -sV 192.168.0.4 -oX result.xml